腾讯发布2018上半年APT研究报告 漏洞攻击占比高达60%

7月底,新加坡被爆史上最严重APT攻击,包括总理李显龙在内约150万人的健康数据被泄露,APT攻击的高威胁性再次引起广泛关注。面对日益猖獗的APT攻击,腾讯安全于近日对外发布《2018上半年高级持续性威胁(APT)研究报告》(以下简称《报告》),公布腾讯御见威胁情报中心APT研究小组对全球范围内APT组织进行长期深入跟踪和分析的结果,深度披露漏洞攻击、鱼叉邮件、水坑攻击三大主流攻击手段。

“旧漏洞”仍是攻击利器 APT组织使用漏洞技术占比达60%

APT攻击通常以窃取核心资料、搜集情报为目的,对政府、企业等组织机构的数据安全造成严重威胁。伴随漏洞挖掘技术的日益成熟以及各种漏洞POC的公开,漏洞的利用也变得更加简单。《报告》显示,APT组织使用包含Nday和0day漏洞技术进行攻击的占比达到60%。

值得注意的是,由于高危漏洞修复率偏低,许多APT组织仍在使用“旧漏洞”进行攻击。例如白象(Hangover)、海莲花、商贸信等APT组织仍在使用2017年11月就发布过相应补丁的CVE-2017-11882(公式编辑器漏洞)进行攻击。

APT攻击者还会通过利用程序漏洞隐藏恶意程序,在入侵成功后获取攻击目标计算机的控制权。据腾讯御见威胁情报中心监测发现,2018年上半年活跃的寄生兽(DarkHotel)APT组织喜欢把木马隐藏在putty、openssl、zlib等开源的代码中,从而实现躲避检测的目的。该组织使用专有木马程序,且只针对特定对象进行攻击,因此极难被一般安全检测程序发现。

鱼叉攻击屡试不爽 外贸企业成重点攻击目标

作为APT组织最常用的攻击渠道,鱼叉攻击是指精心设计携带病毒的诱饵文档进行攻击的形式。攻击者通常会选取特定目标,详细搜集攻击目标的姓名、邮箱地址、社交媒体账号等个人网络信息,然后假冒公司、组织乃至政府的名义,发送给目标电脑。用户一旦打开附件,就会导致电脑感染木马。攻击者还会以要求用户点击链接、输入账号密码等形式窃取用户隐私,甚至借机安装恶意程序持续破坏目标计算机。

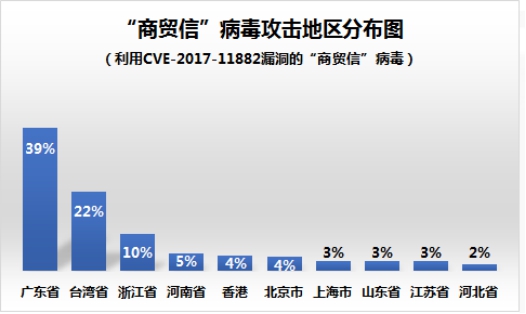

尽管钓鱼攻击已经是APT组织的“老套路”,但由于诱饵文档十分“逼真”,仍有大量组织机构中招。2017年12月,腾讯安全御见情报中心曾预警针对外贸行业的“商贸信”病毒,其将Word文档伪装成采购清单等文件,在全球外贸行业内大量投“毒”,影响外贸工作者达150万。今年6月,针对中国进出口企业的网络攻击再次抬头。受攻击的企业主要包括电子科技、外贸和远洋运输企业,攻击者发送精心设计的与企业业务相关的诱饵邮件,附件是利用Office漏洞特别定制的攻击文档,存在漏洞的电脑上打开附件会立刻中毒。

国外各大政府机构也频频遭遇鱼叉攻击。今年2月,奇幻熊(APT28)组织利用英国信息服务提供商IHS Markit公司的邮箱账号,向罗马尼亚外交部发送钓鱼邮件。此前,该组织还曾使用钓鱼邮件及Carberp变种木马对美国政府机构发起攻击。

水坑攻击“守株待兔” 常用网站成病毒重要传播渠道

除了主动出击,APT组织还会在目标用户必经之地设置“水坑”以“守株待兔”。例如APT组织会通过事先观察确定攻击目标经常访问的网站,入侵其中一个或多个后,植入恶意软件。由于攻击目标往往对常用网站较为信任,一时放松警惕而中招。

2018年6月,腾讯御见威胁情报中心捕捉到一个利用Office公式编辑器漏洞(编号CVE-2017-11882)的恶意攻击文档,其投递的攻击载荷均被命名为与主流播放器类似的一系列文件名,如QuickTime、PotPlayer、Gom Player等。经过腾讯御见威胁情报中心分析发现,该组织的攻击目标为印度、巴基斯坦、韩国等国家,由于这些地区电影业发达,将木马伪装成视频播放器程序,更容易蒙骗过关。

面对持续肆虐的APT攻击威胁,腾讯安全专家提示,要做到“防御社会工程学欺骗”和“部署完善安全的保护措施”双管齐下,加大普及网络安全知识力度,最大限度减小APT攻击伤害。推荐使用腾讯智慧安全御界高级威胁检测系统等安全防护系统,可及时感知恶意流量,检测钓鱼网址和远控服务器地址在企业网络中的访问情况,有效保护企业级网络信息系统安全。

本文地址:http://www.nnyww.com/xinwen/20180815/753891.html |

版权声明: